2018-03-19 17:00:40

来源:红亚科技

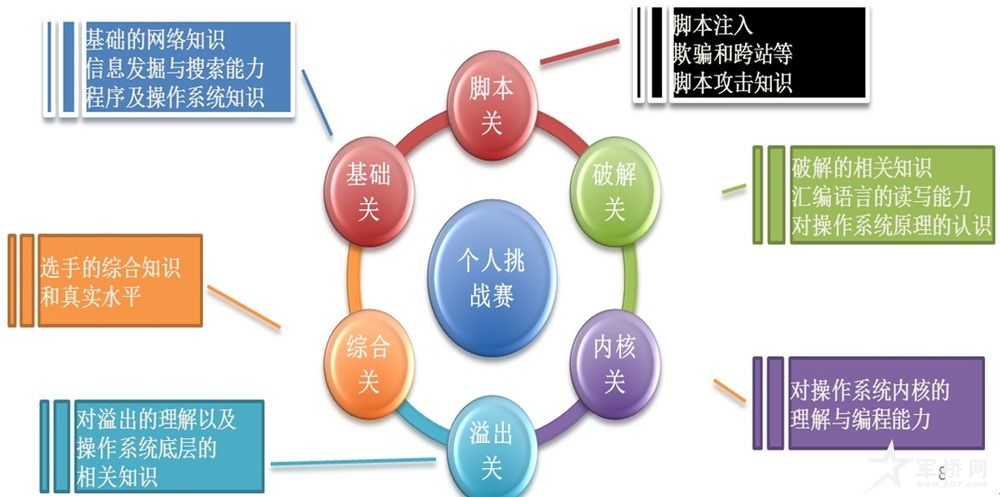

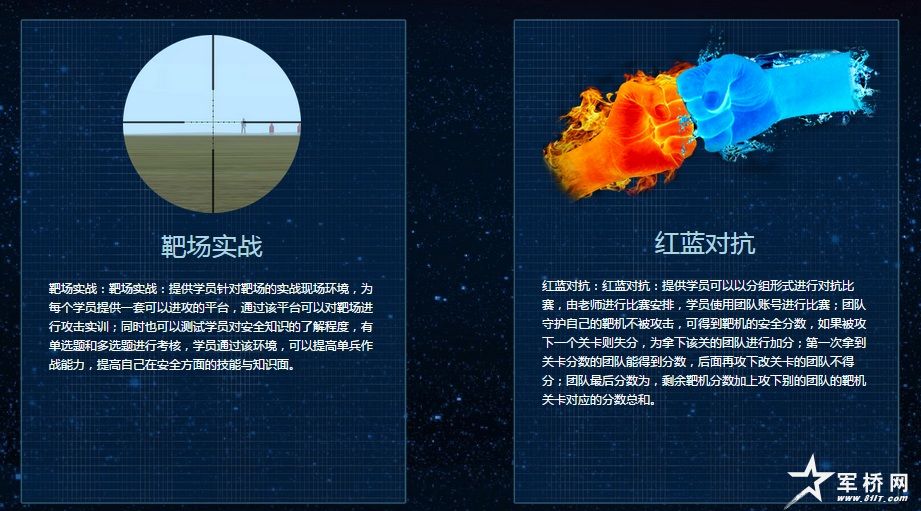

二、单兵作战(夺旗模式)

三、红蓝对抗(对抗模式)

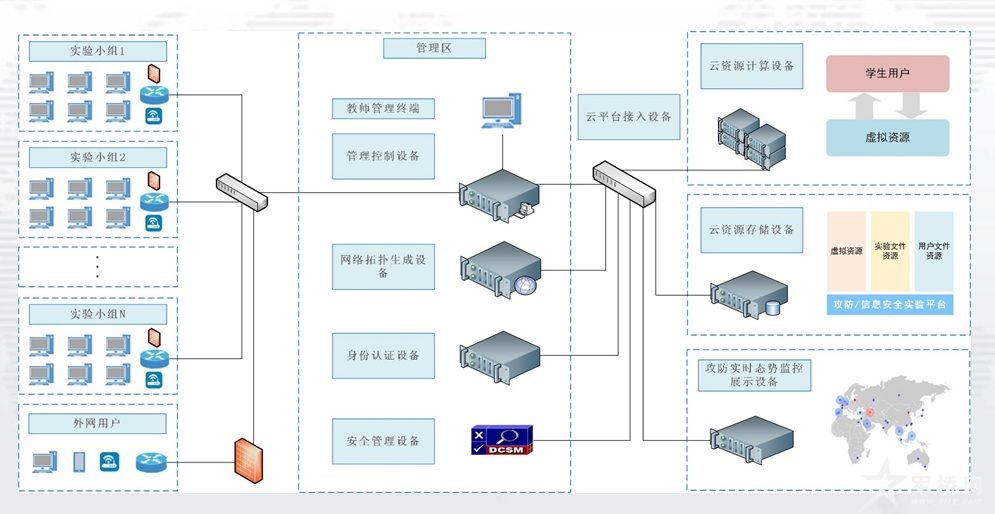

四、系统功能

平台分包括对抗模式和单兵过关模式两种模式。单兵过关模式是由系统提供30多套靶场环境,学员进行渗透,目标为固定目标,主要提高学生的渗透能力;对抗模式每小组分别由2个渗透学员,和1名防护学员组成,除了攻击其它小组目标时,还要针对本团队目标进行防护,防止其它学员攻击本组目标,主要考核学员在安全防护过程中的应变能力。

平台为每一个学员提供了两个渗透主机,学员可通过浏览器操作两个渗透主机,针对目标进行攻击,根据提示完成任务;

学员渗透过程,及闯关情况教师可在后台实时观看,可清楚的知道学员目前所攻击的关卡,以及每一个关卡的知识背景。

五、攻防态势分析功能

红亚科技态势分析功能,可实时动态分析攻防靶场过程中攻击行为,攻击次数,攻击排名等数据,并以图形化的方式展示。

六、靶场清单

|

序列号 |

靶场名称 |

文档 |

视频 |

|

01 |

|

|

|

|

02 |

|

|

|

|

03 |

|

|

|

|

04 |

|

|

|

|

05 |

|

|

|

|

06 |

|

|

|

|

07 |

|

|

|

|

08 |

|

|

|

|

09 |

|

|

|

|

10 |

|

|

|

|

11 |

|

|

|

|

12 |

|

|

|

|

13 |

|

|

|

|

14 |

|

|

|

|

15 |

|

|

|

|

16 |

|

|

|

|

17 |

|

|

|

|

18 |

|

|

|

|

19 |

|

|

|

|

20 |

|

|

|

|

21 |

|

|

|

|

22 |

|

|

|

|

23 |

|

|

|

|

24 |

|

|

|

|

25 |

|

|

|

|

26 |

|

|

|

|

27 |

|

|

|

|

28 |

|

|

|

|

29 |

|

|

|

|

30 |

|

|

|

|

31 |

|

|

|

|

32 |

|

|

|

|

33 |

|

|

|

|

34 |

|

|

|

|

35 |

|

|

|

|

36 |

|

|

|

|

37 |

|

|

|

|

38 |

|

|

|

|

39 |

|

|

|